内容管理系统(CMS)在现代网站建设中应用广泛,如WordPress、Joomla、Drupal等,它们为网站管理者提供了便捷的内容发布和维护功能。这些系统也可能成为黑客攻击的目标。本文将对常见的CMS漏洞进行解析,并提供相应的安全防护建议。

### 一、常见CMS漏洞类型

1. **SQL注入漏洞**

SQL注入是CMS中最常见的漏洞之一。黑客通过在输入字段中插入恶意SQL代码,绕过身份验证或直接访问、修改数据库。例如,某些老旧版本的CMS未对用户输入进行充分过滤,导致攻击者可以执行任意SQL查询。

2. **跨站脚本(XSS)漏洞**

XSS漏洞允许攻击者在网页中插入恶意脚本,当其他用户访问该页面时,脚本会被执行,可能导致会话劫持或数据泄露。CMS中的评论框、搜索栏等用户输入区域是XSS的高发区。

3. **文件上传漏洞**

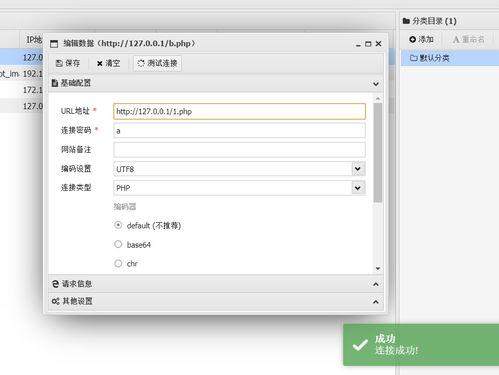

许多CMS允许用户上传文件,但如果未对文件类型和内容进行严格检查,攻击者可能上传恶意文件(如Web Shell),从而控制整个网站。例如,通过伪造文件扩展名或利用解析漏洞绕过安全检查。

4. **权限绕过漏洞**

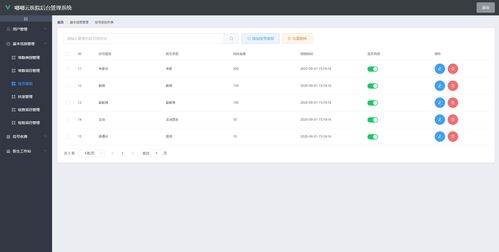

某些CMS的权限管理机制存在缺陷,攻击者可能通过修改URL参数或Cookie来访问未经授权的功能,如管理员后台。这通常是由于代码逻辑错误或会话管理不严导致的。

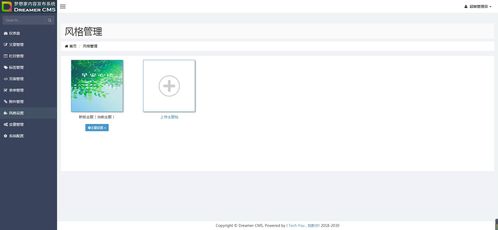

5. **插件和主题漏洞**

许多CMS依赖第三方插件或主题扩展功能,但这些扩展可能未经过严格安全测试。攻击者可能利用插件中的漏洞进行攻击,例如,WordPress的某些插件曾出现远程代码执行漏洞。

### 二、漏洞利用实例

以WordPress为例,过去曾爆出多个高危漏洞:

- **CVE-2020-15294**:一个文件上传漏洞,允许攻击者通过特制请求上传恶意文件。

- **CVE-2021-24293**:一个SQL注入漏洞,影响某些插件,可导致数据库信息泄露。

这些漏洞一旦被利用,可能导致网站数据被窃取、篡改,甚至服务器被完全控制。

### 三、防护措施建议

1. **及时更新CMS和插件**

定期更新CMS核心文件、插件和主题到最新版本,以修复已知漏洞。大多数CMS厂商会发布安全补丁,用户应密切关注。

2. **强化输入验证和过滤**

对所有用户输入进行严格验证,使用参数化查询防止SQL注入,并对输出内容进行编码以防范XSS攻击。

3. **限制文件上传功能**

仅允许上传安全的文件类型,并对上传文件进行病毒扫描。存储上传文件时,避免直接执行脚本文件。

4. **加强权限管理**

实施最小权限原则,确保用户只能访问其必需的功能。定期审计用户权限,并监控异常访问行为。

5. **使用安全插件和工具**

部署Web应用防火墙(WAF)和安全扫描工具,帮助检测和阻断攻击。例如,WordPress用户可以使用安全插件如Wordfence。

6. **定期备份和监控**

定期备份网站数据和文件,并设置日志监控,以便在发生安全事件时快速响应和恢复。

### 四、总结

CMS漏洞是网站安全的主要威胁之一,但通过采取适当的防护措施,可以有效降低风险。网站管理员应保持警惕,结合技术手段和管理策略,构建一个安全的网站环境。记住,安全不是一劳永逸的,而是一个持续的过程。